ロールベースのアクセス制御(Role-Based Access Control, RBAC)は、ロールに基づいてデータベース、スキーマ、データセットなどへのアクセスを制御する方式です。

これにより、組織の状況に合わせて柔軟なアクセス権の設定が可能です。

デフォルトでは、HC_UserType_Viewer、 HC_UserType_Analyst、 Admin の3つのロールが提供されており、それぞれのロールに合わせて追加の権限を付与することができます。

デフォルトのロールの付与

まず、ユーザーがアクセスできる基本機能とデータ範囲を決定します。

1.

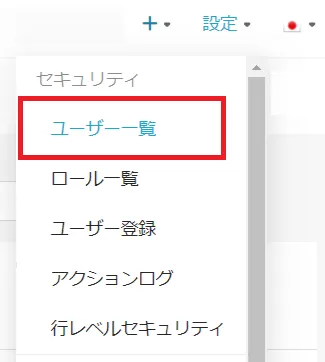

右上の 設定 ▾ → ユーザー一覧 メニューをクリックします。

2.

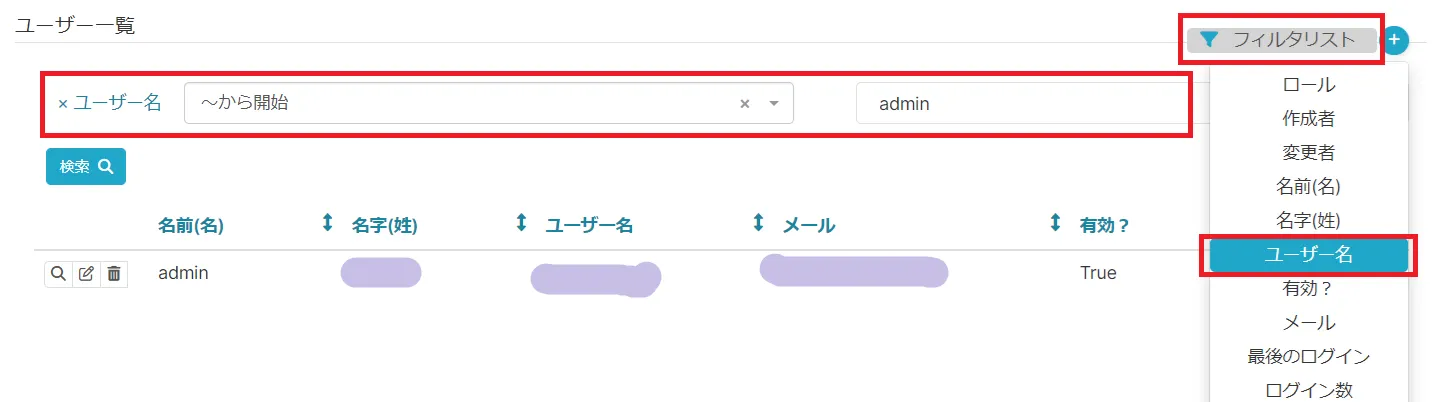

フィルターリストで検索する基準をクリックした後、条件を検索すると、ユーザーを簡単に検索することができます。

3.

データアクセス権限を付与するユーザーの 記録を編集 アイコンをクリックします。

4.

ロール ボックスで空白の領域をクリックした後、ユーザーに HC_UserType_Viewer、 HC_UserType_Analyst、 Admin のいずれかのデフォルトのロールを割り当てます。

ロール | 権限 |

Viewer | HC_UserType_Viewer |

Analyst | HC_UserType_Analyst |

Admin | Admin |

その後、詳細なデータアクセス権限を追加で設定することができます。

データ資産権限の作成と付与

組織に合ったデータ資産権限を作成し、各ユーザーがアクセスできるデータベース、スキーマ、データセットを設定します。

HC_UserType_Viewer, HC_UserType_Analyst ユーザーの場合、アクセス可能なデータソースを指定しなければ、そのデータソースを使用するグラフを表示することができません。

ただし、Admin ユーザーはすべてのデータにアクセスできるため、個別に指定する必要はありません。

1.

組み込みの HC_DataAsset_* 権限をコピーします。

コピーするロールを選択 → (画面下部) … ボタン → ロールの複製 をクリックします。

2.

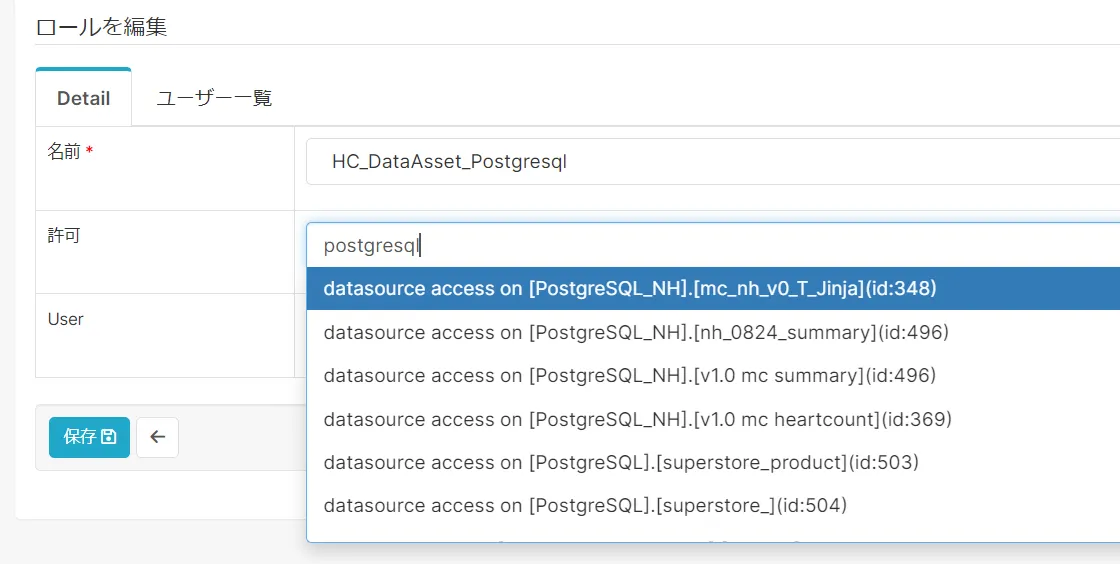

コピーしたロールの 記録を編集 アイコンをクリックします。

3.

許可 でデータソース/スキーマ/データベースへのアクセス権限を指定します。

•

database アクセス権限 : database access on [データベース名]

•

schema アクセス権限 : schema access on [スキーマ名]

•

datasource アクセス権限 : datasource access on [データソース名]

4.

HC_DataAsset_* 規則に合わせてロール名を変更します。

i.e. HC_DataAsset_IDK2, HC_DataAsset_Postgresql など

5.

権限を付与するユーザーを追加して保存します。

ロール | 権限 |

Viewer | HC_UserType_Viewer HC_DataAsset_* |

Analyst | HC_UserType_Analyst HC_DataAsset_* |

Admin | Admin (全てのデータにアクセス可能) |

6.

必要に応じて、行レベルセキュリティを追加に設定し、特定の条件に基づいてデータを照会できるように設定することができます。

機能アクセス権限の付与 (オプション)

HC_UserType_Analyst ユーザーは sql_lab が付与されている場合のみ SQL Lab の機能にアクセスすることができます。

SQL Lab ではアクセス権限が付与されたデータソースにのみアクセスできます。

Analyst に SQL Lab アクセス権限が必要な場合、ロールを編集の [Detail] 画面で許可ボックスの空白の領域をクリックした後、sql_lab 権限を付与します。

最終的にロールごとに与えられる権限については、次の表を参照してください。

ロール | 権限 |

Viewer | HC_UserType_Viewer HC_DataAsset_* |

Analyst | HC_UserType_Analyst HC_DataAsset_*

sql_lab(機能アクセス - オプション) |

Admin | Admin |

その他の詳細権限の追加/修正

ロールを編集の [Detail] 画面で、許可ボックスの空白の領域をクリックして付与する権限を指定し、ロールを付与するユーザーを指定した後、 保存 ボタンをクリックします。